CloudFlare, web siteleri için ücretsiz olarak temel bir güvenlik duvarı kurar. Web sitesinin yayın yaptığı sunucuyu proxy üzerinden geçirdiği için, aynı zamanda bir CDN (İçerik Dağıtım Ağı) oluşturur. Ama bu CDN standart CDN servislerinin ilkeleriyle aynı değildir. (Aynı anda başka CDN depolama servisleriyle kullanıldığında çakışmalara neden olabilir; çakışmanın çözümü için CDN servisinin talimatı izlenmelidir)

Cloudflare; zamanla –Stream– gibi (Video Depolama – Dağıtma) hizmetler geliştirmiş olsa da bir DDoS güvenlik duvarıdır. Bununla birlikte ücretli ve ücretsiz olarak web sitesi üzerinde katı kurallar geliştirebilir. Örneğin, belirli bir lokasyondan gelecek trafikleri tamamen engelleyebilir ya da bot filtresinden geçirebilir. HTTP/2 (HTTP/2/3) ↵ kurabilir, Trafiği denetleyebilir, Global SSL / TLS’yi etkinleştirebilir ve -DNSSEC- korumasını da etkinleştirerek; -DNS Zehirleme-nin önüne geçebilir. Önbellek ve Optimizasyon / Rocket Loader gibi JavaScript önceliklendirmeleri ile de, site üzerindeki performansı izlenebilir ölçüde artırabilir.

DNSSEC kurulumu için Alan Adı şirketinizin talimatlarını izleyin. CloudFlare’da DNSSEC yapılandırması için DNS bölümüne giderek DNSSEC’I etkinleştirin. Alan Adı DNS Sunucularınızın DNSSEC’I desteklediğinden emin olmak için, Alan Adı kayıt şirketinize başvurun. Eğer Alan Adı Sunucularınız DNSSEC’I destekliyorsa, CloudFlare DNSSEC kayıtlarını işlemek için (DS Kayıt) Alan Adı şirketinizin talimatlarına başvurun: (Key – Algorithm – Digest / Type) Doğrulamak için: https://dnssec-analyzer.verisignlabs.com bağlantısına gidin

CloudFlare, yalnızca DDoS koruması için; Sunucunun IP Adresini Proxy üzerinden geçirmekle ve çevrimiçi uygulamalarla bir güvenlik duvarı da kurmaz. IP Adreslerinin Proxy üzerinden geçmesi, bazı girişimlerin (URL üzerinden yapılan veritabanı atakları gibi) önüne geçiyorsa olsa da aslında çok sıkı bir gizlilik sağlar. Eğer bir açık bırakılmazsa (CloudFlare Email sunucularında Proxy desteklemez) ve Sunucunun geçmiş DNS kayıtları arşivlenmedi ise, bir web sitesinin; CloudFlare bizzat açığa çıkarmadıkça, yayın yaptığı sunucunun DNS kayıtları ve IP Adreslerine ulaşmak mümkün değildir.

Bu gizlilik; bilinen güvenlik duvarı ve girişimler dışında bir web sitesi için ne anlama gelmektedir? Özellikle de Paylaşılan sunucuda barınan web sitesi için; yayın yaptığı sunucunun / sunucu şirketinin gizliliği, kabaca bu sunucuya yapılacak ve dolayısıyla ortak etkilenme ihtimallerini ortadan kaldırabilir. (Paylaşılan sunucuda barınan bütün web siteleri aynı Class IP’de bulunurlar. Web sitesinin yayın yaptığı sunucunun IP Adresine ulaşılması; bu sunucuya yapılacak olan bir girişimin startını verebilir)

Ama CloudFlare’nin web sitelerine sağladığı bu gizlilik; gerçekte bilinen bir güvenlik duvarı amacı ile değil, Korsan ve Adult web sitelerinin; çalıştıkları hosting şirketlerine DMCA şikayetlerinin ya da yerel yasalarının şikayetlerini ulaştırmamak için özellikle tercih edilir… CloudFlare’nin amacı bu değildir ve böyle bir desteği de söz konusu değildir; ancak dolaylı olarak (en azından dmca ya da yerel yasalara göre şüpheli olan web siteleri için) sağladığı güvenlik duvarları böyle bir duruma ya da suistimale de elverişlidir.

Çünkü bu tür web siteleri için; Sunucunun IP adresine ulaşılması, doğrudan yayın yapılan hosting şirketine ulaşılması demektir. Dolayısıyla bu tip web sitelerinin yayınlarının durdurulması veya kimlik talepleri için DMCA şikayetleri ya da yerel mahkemelerinden gelen talepler; hosting şirketlerine iletilir. Bazı hosting şirketleri ise, uluslararası suçlara girmeyen yayınlar için; kullanım şartlarında izin vermediklerini belirtmiş oldukları yayınları bile (genellikle korsan yayınlardır) bir şikayet iletilene kadar görmezden gelir. CloudFlare bu tür suistimallerin şikayetlerine açık olsa bile Uluslararası suçlar dışında CloudFlare arkasına gizlenen bir sitenin barındırma şirketini açığa çıkaracağını garanti de etmez.

Kurulum

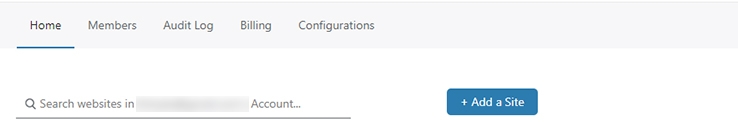

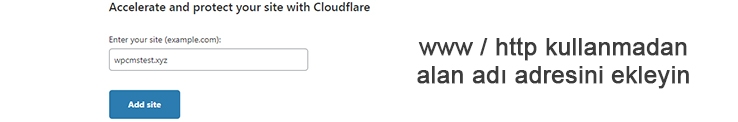

CloudFlare için Bu bağlantı‘dan üye olduktan sonra; Ana sayfa’daki -Add a Site- yönergelerini izleyin:

Web sitenizi ekledikten sonra, aşağıdaki ekran görüntülerini takip edin:

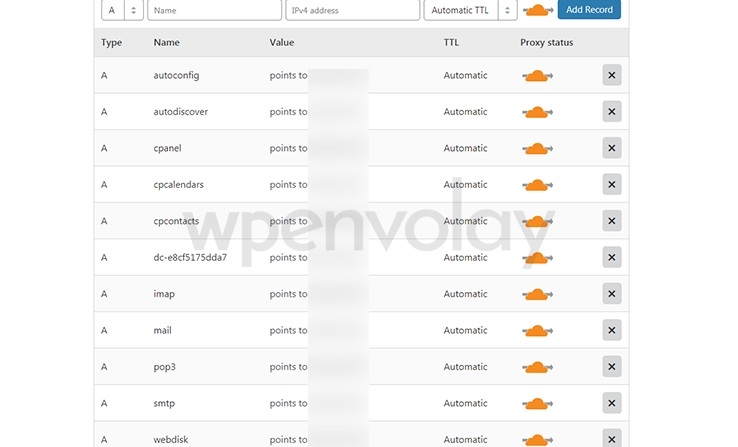

Confirm plan dedikten sonra web sitesinin CNAME / MX / SRV / TXT kayıtları taranacak ve CloudFlare ile bağlantı kurmaya hazırlanacaktır. Aşağıdaki ekran görüntüsünde izlenen bulut ikonlarına tıklayarak (eğer varsa) Gri’den Turuncu’ya dönüştürün

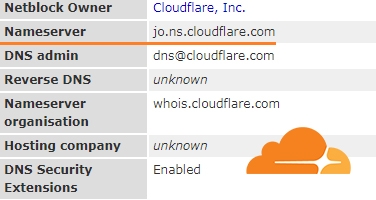

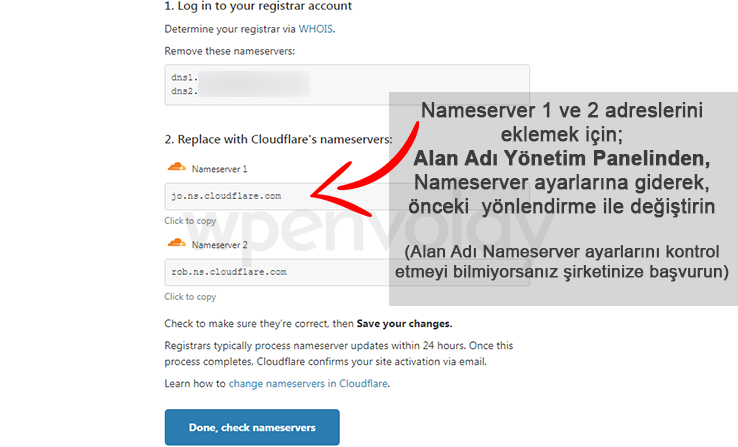

Continue diyerek ilerledikten sonra aşağıdaki ekran görüntüsünde izlenen; web sitesinin ClodFlare NS /Nameserver adresleri için hazırlandığını göreceksiniz. Alan Adının, Namaserver’larına eklenen Hosting yönlendirmesi kaldırılarak ClodFlare Nameserver 1 ve 2 adreslerine yönlendirilmelidir

Gizlilik – Cloudflare IP Gizleme

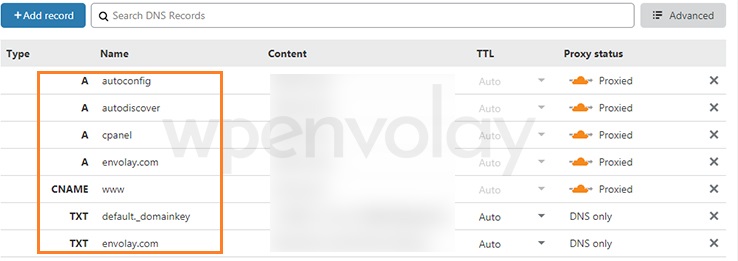

Web sitesi üzerinde tam olarak bir gizlilik sağlanmak isteniyorsa, TXT – default._domainkey ve (varsa) TXT example.com haricindeki bütün TXT – SRV ve MX kayıtları; ayrıca pop3 – imap – webmail – webdisk – ftp – whm A kayıtları kaldırılmalıdır. CloudFlare Email portunu da proxy üzerinden geçirmeyecek ve detaylı MX taramasında bu kayıtlar IP adreslerini açığa çıkartacaktır. (Eğer web sitesinde / Sunucuda Email kullanılmak isteniyorsa bu kayıtlar kaldırmamalıdır ya da web sitesinde hem gizlilik hem de email sunucusu önem arz ediyorsa özel bir Email hosting kurulmalıdır. Bu kayıtlar kaldırılmasa bile CloudFlare, site için temel DDoS koruması sağlayacaktır) Aşağıdaki örnek ekran görüntüsünde izlenen web sitesi için tam olarak bir gizlilik sağlanmıştır ve bu sitenin Hosting Whois dahil, yine kapsamlı bir MX taramasında da yayın yaptığı sunucu hakkında bilgi alınamayacaktır.

Aynı zamanda tam olarak gizlilik sağlaması için aşağıda CloudFlare’nin bağlantı kurmasına izin verilen temel kayıtlar; Sunucu’nun Zone kayıtları ile aynı olmalıdır; Ekran görüntüsündeki kayıtlar dışındaki bütün kayıtlar, Zone Editor’daki kayıtlardan silinmelidir. (Söz konusu kayıtlar, web sitesi bağlantıları ve yayın için zorunlu DKIM kayıtları değildir; eğer yanlışlıkla temel bir kaydı sildiyseniz; hosting şirketinizden resetlenmesini isteyebilir ya da Zone Editor’deki ayar çarkından -Zone Reset- diyerek varsayılan kayıtları geri alabilirsiniz. Detaylı MX taramaları için: gf.dev/dns-lookup – toolbar.netcraft.com/site_report – İleri Düzey Ağ Taraması için: Açık Kaynak kodlu Ivre.rocks yazılımı kullanılabilir; aynı zamanda CloudFlare arkasına gizlenen web sitelerini açığa çıkarmak için kullanılan ileri düzey bir ağ tarayıcıdır. NOT: CloudFlare arkasına gizlenen web sitesinin sakıncalı olduğunu düşünülüyorsa: Bu Form’dan şikayet edilebilir. NOT 2: CloudFlare ardındaki bir web sitesinin özellikle EMail kaydı silinmemiş ise (web sitesinin yetkili sahibi gibi hareket edilerek) yine CloudFlare üzerinden taranarak; tersine bir mühendislikle IP’nin adresinin açığa çıkarılma olasılığı vardır.

CloudFlare İçin Bazı Ayarlar

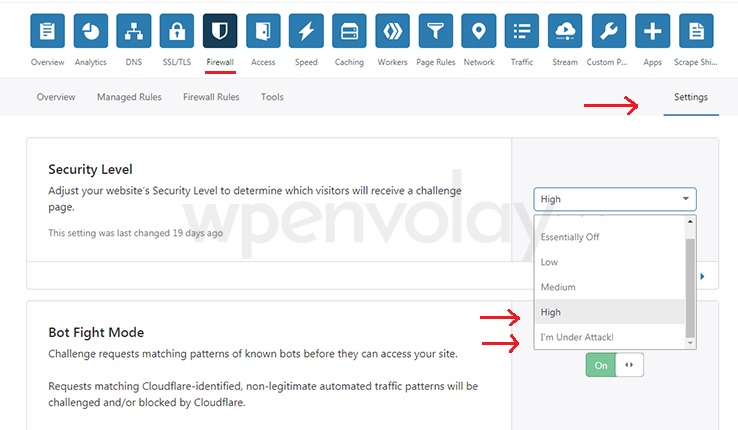

CloudFlare’nin web sitesi üzerinde neler yapabileceğini deneyimlemek için keşfetmeye hazır olmanız gerekse de, bunların arasından iki yapılandırma -varsayılan olarak kullanılmak üzere- kabul edilebilir. Birincisi, web sitesinin genel güvenlik seviyesi ve ikincisi Under Attack / Saldırı Altındayım düzeyleridir. Web sitesinin güvenlik seviyesi High / Yüksek olarak belirtmelidir. Aynı bölümden, güvenlik seviyesinin -I’m Under Attack!- olarak belirtilmesinde; bir DDoS / Bot saldırıdan emin olunmasa da bunun web sitesi üzerinde bir sakıncası yoktur. Web sitesinin kritik olması durumunda ve potansiyel olarak da bir girişime maruz kalma ihtimalleri için; ama bununla birlikte web sitesinin kontrolü de sık izlenmiyor ve trafiği takip edilmiyorsa -I’m Under Attack!- / -Saldırı Altındayım!- seviyesine çekilmesi, gereksiz olmaktan çıkabilir.

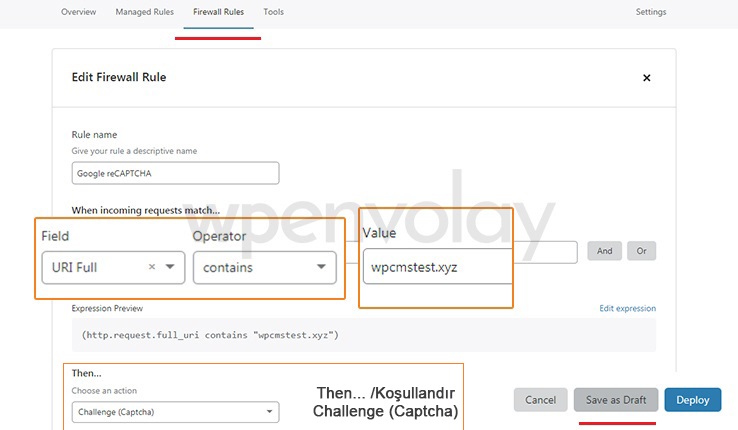

Bu seviye, Eğer Güvenlik Kurallarından Ayarlanmadı ise; varsayılan olarak JavaScript Mücadelesi kullanacaktır; ziyaretçi web sitesine eriştiğinde 5 saniye CloudFlare taramasından geçer ve otomatik olarak, IP adresi kara liste’de değilse (bot ip) web sitesine yönlendirilir. IP reddedilirse: Acces denied / Erişim Reddedildi sonucu döndürülecektir. Google reCAPTCHA doğrulaması için Güvenlik Kuralları kullanılmalıdır.

Firewall / Settings / Security Level

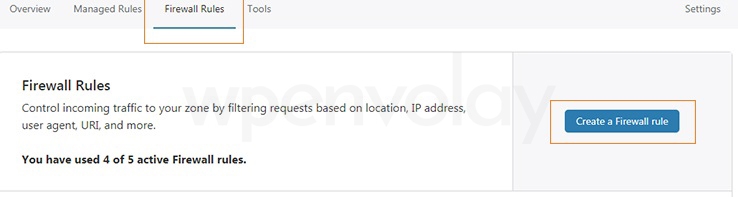

Firewall / Firewall Rules (Google reCAPTCHA)

Sucuri ve Amazon CloudFront‘da en öne çıkan CloudFlare alternatifleri arasındadır. (Sucuri, sadece ücretli planlar kullanır ve güvenlik iddialarıyla öne çıkarken; CloudFlare gibi bir CDN hizmeti ile birlikte gelmez. Amazon CloudFront’da, (ücretsiz deneme dışında) ücretli bir plan kullanır. CloudFlare özellikle ücretsiz planı ile değerlendirildiğinde diğer rakip ve alternatiflerinden öndedir